虚假视频会议诱饵:Web3 公司员工成网络钓鱼新目标

网络安全研究人员发现一种新的诈骗活动,其以 Web3 技术公司员工为目标,利用虚假商务视频会议应用程序传播名为 Realst 的信息窃取程序。

攻击者借助 AI 设立虚假公司以增强迷惑性与合法性,主动联系目标建立视频通话,并诱导其从网站下载实则为恶意程序的会议应用程序,此恶意活动被命名为 Meeten,相关虚假网站名称包括 Clusee、Cuesee 等。

实施过程中,攻击者先在 Telegram 平台以寻找投资机会为由接近目标,诱使对方加入可疑平台托管的视频通话,受害者访问站点后会被提示下载对应系统版本的客户端,macOS 版安装启动后会因所谓 “版本不兼容” 要求输入系统密码,而此技术已被多个 macOS 窃取程序家族采用,攻击旨在窃取诸如加密货币钱包数据等多种敏感数据,并将其导出到远程服务器,还能窃取 Telegram 凭证、银行信息等众多信息。Windows 版应用程序的 NSIS 文件签名疑似被盗用,安装程序中嵌入 Electron 应用程序以获取窃取器可执行文件。此前也有类似利用假冒会议软件传播恶意软件的事件,且如今攻击者越发利用 AI 生成内容构建逼真网站,这不仅增加骗局合法性,也让可疑网站更难被察觉,给网络安全防范带来更大挑战,Web3 公司员工及相关用户需提高警惕,防范此类网络钓鱼诈骗。

乌克兰计算机应急响应小组警告针对其国防与安全部队的钓鱼攻击

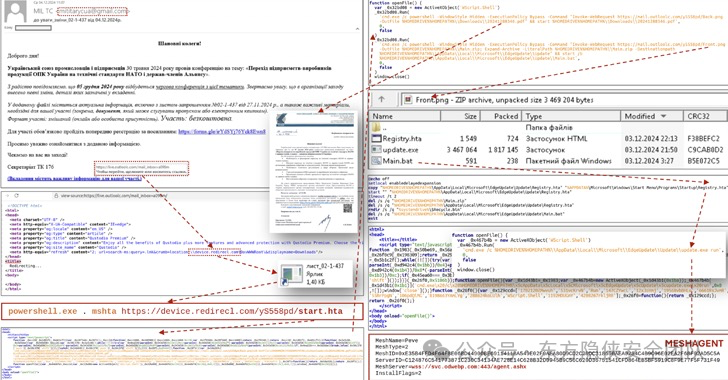

乌克兰计算机应急响应小组(CERT-UA)发布警告,称出现了一系列针对乌克兰国防企业以及安全和国防部队的网络钓鱼攻击。这些攻击被认为是与俄罗斯有联系的威胁行为者 UAC-0185(也被称为 UNC4221)所发动,该组织自 2022 年起就处于活跃状态。

此次钓鱼攻击中,邮件伪装成乌克兰工业家和企业家联盟的官方信息,宣传 12 月 5 日在基辅举行的一场旨在使国内国防工业企业产品与北约标准接轨的会议。邮件中嵌入恶意网址,诱使收件人点击以查看参会相关 “重要信息”。收件人点击后,会下载一个 Windows 快捷方式文件,打开此文件将执行一个 HTML 应用程序,该应用程序包含的 JavaScript 代码会运行 PowerShell 命令,这些命令能够加载下一阶段的有效载荷。

从网络安全角度来看,这其中包含一个诱饵文件以及一个 ZIP 压缩包,压缩包内有批处理脚本、另一个 HTML 应用程序和一个可执行文件。最后,批处理脚本被启动来运行 HTML 应用程序文件,进而在主机上运行 MeshAgent 二进制文件,如此一来,攻击者便能远程控制被入侵的系统。

CERT-UA 表示,该威胁行为者主要着眼于窃取与 Signal、Telegram 和 WhatsApp 等消息应用程序以及乌克兰军事系统(如 DELTA、Teneta 和 Kropyva)相关的凭证。此外,该机构还指出,黑客们发动了多次网络攻击,企图未经授权访问国防企业员工和安全与国防部队代表的个人电脑。据谷歌旗下的 Mandiant 公司披露,在今年 9 月的 SentinelLabs LABScon 安全会议上曾曝光 UNC4221,该威胁行为者擅长通过安卓恶意软件、伪装成乌克兰军事应用的钓鱼操作以及针对 Telegram 和 WhatsApp 等热门消息平台的行动来收集 “战场相关数据”。这些攻击对乌克兰的国防安全以及军事信息等方面构成了严重威胁,也凸显了网络安全防护在军事与国防领域的重要性,相关部门需加强防范与应对措施,以保障信息和系统的安全。

黑客利用 ProjectSend 漏洞对暴露服务器安插后门,情况堪忧

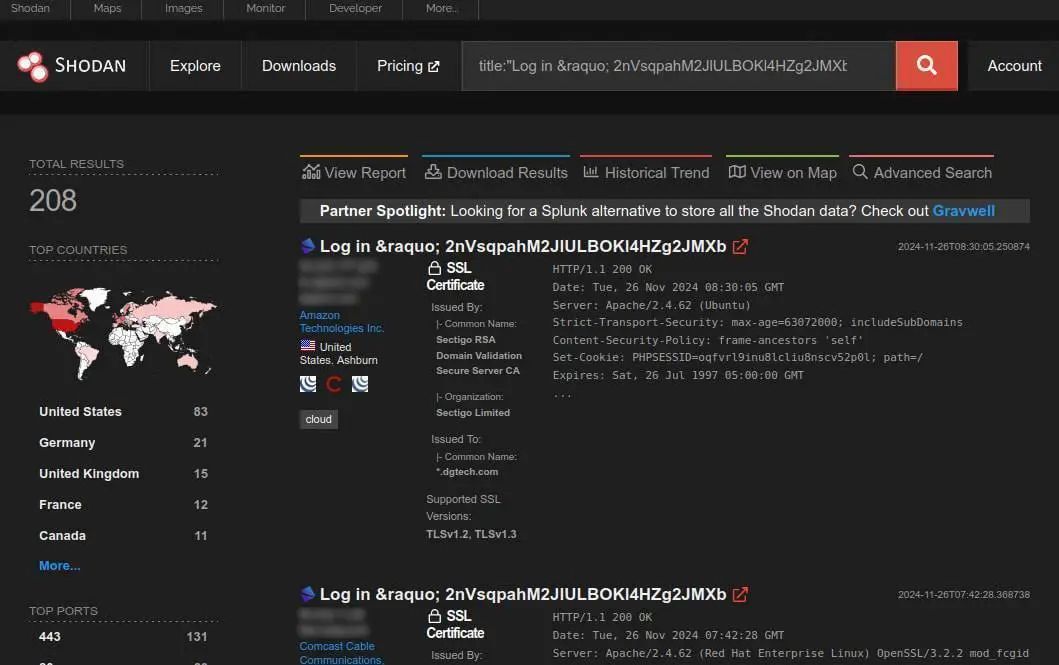

黑客正利用 ProjectSend 中一个关键的身份验证绕过漏洞(追踪为 CVE-2024-11680)的公共漏洞展开攻击,这是严重的身份验证错误,影响 r1720 之前的版本,攻击者可向 “options.php” 发送特制 HTTP 请求更改应用程序配置,借此创建流氓账户、植入 Webshell 以及嵌入恶意 JavaScript 代码。虽该漏洞已于 2023 年 5 月 16 日修复,但近期才分配 CVE,使得很多用户没意识到其严重性与更新紧迫性,目前修补速度很差,99% 的 ProjectSend 实例仍运行着易受攻击版本。

ProjectSend 是颇受欢迎的开源文件共享 Web 应用程序,常被偏好自托管方案的组织使用,约有 4000 个面向公众的实例,其中多数易受攻击,55% 的暴露实例运行 2022 年 10 月发布的 r1605 版本,44% 使用 2023 年 4 月的未命名版本,仅 1% 运行已修补的 r1750 版本。VulnCheck 发现该漏洞的主动利用不仅限于测试,还涉及更改系统设置、允许用户注册、获取未经授权访问以及部署 Webshell 以控制受感染服务器。自 2024 年 9 月相关公共漏洞发布后,此类活动增多,有面向公众的 ProjectSend 服务器更改登陆页面标题为长随机字符串,GreyNoise 列出 121 个相关 IP,表明攻击尝试范围较广。

另外,Webshell 存储在特定目录,其文件名由相关元素生成,通过 Web 服务器直接访问这些文件可判断存在积极利用行为。鉴于攻击可能已较普遍,研究人员建议用户尽快升级到 ProjectSend r1750 版本,以避免服务器遭受黑客的进一步恶意控制,保障信息和系统安全。

开源情报(OSINT)工具:Hawker

这是一款基于 Python 的开源情报(OSINT)工具,主要用于协助网络安全专业人员、执法部门和安全研究人员进行合法合规的调查工作。

具体功能包括:

查找网络摄像头 URL:可以帮助定位网络摄像头的相关链接,可能在网络安全监测、设备管理等方面发挥作用。

查找电子邮件相关信息:例如邮件地址的来源、关联账户、历史活动记录等,有助于调查邮件相关的安全事件或追踪特定人员的网络活动轨迹。

查找人员相关信息:可能涉及从公开渠道收集与特定人员相关的网络信息,如社交账号、公开记录等,但具体收集范围和深度未详细说明。

查找电话号码相关信息:可能包括电话号码的归属地、运营商信息,以及该号码在网络上的关联活动等,可用于电话诈骗调查等场景。

查找 IP 地址相关信息:能够获取 IP 地址的地理位置、所属网络、使用历史等信息,对于网络攻击溯源、服务器监测等工作有帮助。

查找比特币地址信息:在涉及加密货币相关的调查中,可用于追踪比特币地址的交易记录、关联账户等信息。

查找网站相关信息:如网站的注册信息、历史变更记录、服务器地址等,有助于评估网站的安全性和合法性。

使用方法:

安装:打开终端或命令提示符,执行命令 git clone https://github.com/RetrO-M/Hawker,将工具的代码仓库克隆到本地。进入克隆后的项目目录,即执行 cd Hawker。运行命令 pip install -r requirements.txt,安装工具所需的 Python 模块。

启动程序:在项目目录下,执行命令 python main.py,启动 Hawker 工具。

操作工具:根据界面显示的选项和提示,输入相应的命令编号来执行特定功能。例如,输入 01 查找网络摄像头 URL,输入 02 查找电子邮件相关信息等。

项目地址:

GitHub 仓库地址:https://github.com/RetrO-M/Hawker

注意事项:

该工具仅用于合法和道德的调查目的,禁止任何恶意使用,如骚扰、欺诈或其他非法活动。

如果在使用过程中遇到问题,例如涉及到 Tor66 相关的错误(如文中提到的 tor66.org 可能存在问题),可能需要进一步排查是外部网站的故障还是工具与该网站交互时的兼容性问题。

用户在使用工具时应遵循道德规范,意识到自己行为的影响,尊重和保护他人隐私及权益,以维护网络安全和良好的网络环境。

若发现工具存在漏洞或有改进建议,可以按照工具提供的途径(如文档中未明确提及的漏洞报告方式,可能需要进一步在项目页面查找或联系开发者)进行反馈。同时,开发者表示会尽力修复工具中的漏洞。

知识大陆:

关注东方隐侠安全团队 一起打造网安江湖

东方隐侠安全团队,一支专业的网络安全团队,将持续为您分享红蓝对抗、病毒研究、安全运营、应急响应等网络安全知识,提供一流网络安全服务,敬请关注!

公众号|东方隐侠安全团队